La ruta de Europa con la invasión sin control y con el apoyo de la UE, esto como parte del engaño de la Agenda 2030 "20-30" #DrRamonReyesMD

https://emssolutionsint.blogspot.com/2024/03/el-engano-de-la-agenda-2030.html

PALESTINA, la verdad:

Buen maquillaje y puesta en escena, se que es dolor y ningún niño con esas lesiones podrá esta con esa cara, la EVIDENCIA

La próxima vez que veas un vídeo desgarrador de civiles inocentes en Gaza heridos y sientas la necesidad de ir contra Israel en su nombre, recuerda este vídeo👇🏻

Ingeniería SOCIAL

¿Qué es la Ingeniería Social? by .lisainstitute

Ingeniería social. Así nos manipulan

Hamás dice que repetiría el 7-O tantas veces como fuera necesario.

Que volverían a violar, a torturar, a descuartizar vivas a personas, a secuestrar niños y ancianos, a asesinar a sangre fría.

Es curioso que, mientras los propios perpetradores reconocen y se enorgullecen de sus crímenes, aquí, el séquito de sus entregadas groupies, se mueven entre "no se sabe que pasó", el "si pasó algo, fueron los judíos", o, directamente, "no pasó nada".

https://x.com/ACOM_es/status/1722912121355215033?s=20

La enajenación es un principio clave de dominación

La enajenación es un principio clave de dominación

¿Qué es la Ingeniería Social? by .lisainstitute

LAVERDAD SOBRE LA MASACRE DE HAMAS A INOCENTES DE ISRAEL. ACCION=RECCION, Viva Israel

Cuando los partidarios de los palestinos y los defensores de los derechos humanos dicen que no hubo masacre contra civiles o intentan disminuir su nivel de crueldad, los insto a que vean este video, que es muy sutil en comparación con otros videos que encontré.

¿Qué es la Ingeniería Social? by .lisainstitute

¿Qué es la Ingeniería Social?

La Ingeniería Social es un conjunto de técnicas y estrategias que se utiliza de forma premeditada con el objetivo de engañar a las personas para que faciliten sus datos confidenciales, abran enlaces a sitios web infectados, se descarguen archivos maliciosos o acaben haciendo algo que no desean hacer.

La Ingeniería Social también es conocida como el arte del engaño, ya que el ingeniero social utiliza las mejores técnicas que conoce para que aquello que transmita parezca lo más creíble y real posible. Es decir, intentan captar nuestra atención, en ocasiones a través del morbo y la curiosidad, para que actuemos en función de lo que ellos quieran. Para que se entienda mejor el fenómeno de la Ingeniería Social vamos a usar un ejemplo: Imagina que eres ingeniero social y quieres que alguien se descargue un archivo malicioso en su dispositivo, ¿qué estrategia usarías?

- OPCIÓN 1: Publicar un post con el texto: “Descárgate este archivo [enlace]”

- OPCIÓN 2: Publicar un post con el texto: “Con estas claves puedes adelgazar 10 kilos en 7 días [enlace]”

Por sentido común, la víctima es mucho más probable que haga clic en la segunda opción (incluso aunque no quiera adelgazar). Si una persona ve que pinchando en un enlace se descargará un archivo malicioso, obviamente no lo hará. No obstante, si se enmascara el objetivo bajo un titular que pueda provocar curiosidad, morbo o necesidad, es posible que acabe pinchando en el enlace. A esta actividad se la conoce como un ataque de Ingeniería Social.

Tipos de ataque de Ingeniería Social

La Ingeniería Social es un fenómeno muy amplio, ya que pueden utilizarse diferentes tipos de técnicas para engañar a una persona.

Tal y como recomiendan los Profesores Expertos en Inteligencia y Ciberseguridad, para poder comprender todas las actividades de ingeniería social es necesario hacer dos grupos: ataques personales y ataques escalables.

El primero estará integrado por todos aquellos ataques que el ingeniero social debe realizar personalmente, mientras que el segundo grupo estará compuesto por todos aquellos ataques que se llevan a cabo de forma automática, escalable y telemática.

- Ataques de ingeniería social personales

1. PRETEXTING

Es un ataque de Ingeniería social que utiliza el engaño y argumentos falsos. En pocas palabras, el atacante simula situaciones ficticias para obtener información personal, sensible o privilegiada y utilizarla con fines delictivos. El Pretexting a menudo implica investigar el objetivo antes del ataque. El objetivo principal del actor de la amenaza es ganar la confianza del objetivo y explotarlo a través de una llamada telefónica o en persona.

Debido a la falta de concienciación y a los pocos procesos de seguridad que se utilizan tanto en las llamadas telefónicas como en la vida real (cara a cara), lo habitual es que el ingeniero social consiga la información que estaba buscando. Lo que está claro es que cuanto menos información puedan encontrar de manera online sobre una persona, más segura estará.

2. DUMPSTER DIVING

Este ataque de Ingeniería Social consiste en explorar la "basura" con el objetivo de buscar información valiosa.

Esta técnica es muy utilizada, ya que, muchas veces, las personas suelen tirar a la papelera documentos importantes sobre sí mismos o sobre la empresa en la que trabajan, y los ingenieros sociales lo saben.

Por ello, la mayoría de las empresas e instituciones utilizan la trituración como forma de destrucción de la información, no obstante, aunque se rompa en pedazos pequeños, el ingeniero social puede volver a armarlo. De hecho hay softwares que juntan el puzzle de forma automática, ya sea una fotografía o un documento de texto. Cuanto más pequeños y simétricos los trozos mejor.

3. SHOULDER SURFING

Este ataque de Ingeniería Social está intrínsicamente relacionado con la ingenuidad de las personas. Consiste en espiar físicamente a las víctimas para conseguir información confidencial como las credenciales de acceso a un sistema, equipo, plataforma, etc.

Puede parecer una técnica poco utilizada, sin embargo, es bastante común, ya que muchas personas tienden a escribir las claves en un papel pegado a la pantalla del ordenador, a escribirlas en sus dispositivos sin tener en cuenta que alguien les puede estar observando por detrás. Es habitual en cajeros bancarios pero también en el transporte público o en la oficina.

4. BAITING

Este tipo de ataque de Ingeniería Social es muy efectivo y está relacionado con el uso de pendrives con software malicioso. El ingeniero social, antes de llevar a cabo cualquier acción en cuanto al pendrive, estudia a la víctima con la finalidad de descubrir cuál es su vulnerabilidad y poder explotarla.

De esta manera, el atacante pondrá un cebo a la víctima que provoque que, lo más probable, caiga en la trampa. Una vez que introduzca el pendrive en el equipo, el sistema será infectado y el ingeniero social podrá acceder a los datos personales y a la información confidencial.

Un ataque habitual a una organización es dejar decenas de pen drives medio escondidos en un parking corporativo, en las salas de descanso o en los lavabos. A mayor cantidad de pen drives mayor probabilidad de que un morboso lo introduzca en su ordenador.

- Ataques de ingeniería social escalables

1. PHISHING

Este ataque de Ingeniería Social consiste en simular ser una persona, empresa o institución para que la víctima se confíe y haga una acción, ya sea hacer clic o facilitarnos información clave.

Esta técnica es aún más peligrosa cuando está dirigida a un objetivo determinado como, por ejemplo, un empleado que tiene acceso a diferentes sistemas dentro de su organización.

En este caso, el ataque es conocido como Spear Phishing. El phising bancario y el fraude del CEO es uno de los más habituales y suelen estar relacionados con la suplantación de identidad.

2. SMISHING

Este ataque de Ingeniería Social consiste en enviar mensajes de texto (SMS) con enlaces maliciosos con el objetivo de obtener información privada. Esta técnica es muy eficaz (para los delincuentes) porque las personas suelen tender a confiar más en los mensajes de texto que en los correos electrónicos.

Es común que los ingenieros sociales envíen un mensaje de texto indicando que, si no pincha en el enlace e introduce su información personal, le pasará una acción negativa concreto.

Por ello, es fundamental no responder SMS ni hacer clic en ningún enlace, a no ser que conozcamos dicho número y, además, esperemos dicha información. Contrasta siempre con el remitente cualquier SMS con enlace.

3. VISHING

Este ataque de Ingeniería Social consiste en hacerse pasar por una fuente fiable, a través de una llamada telefónica, para engañar a las víctimas y que faciliten sus datos personales, alegando supuestas razones de seguridad.

El modus operandi es el siguiente: primero, la víctima recibe un mensaje de texto enviado supuestamente por una entidad financiera que indica que alguien está utilizando su cuenta bancaria de forma ilícita o que tiene que resolver un determinado problema (normalmente urgente). Acto seguido, la víctima recibe una llamada telefónica en la que una supuesta operadora le pide sus datos personales y bancarios.

Una vez finalizada la llamada, el ingeniero social tiene en su poder información clasificada y puede robar a la víctima su dinero o vender la información a cibercriminales. Aquí te explicamos 45 consejos de seguridad bancaria.

4. SEXTORSION

Este ataque de Ingeniería Social consiste en chantajear a la víctima para que envíe dinero al ingeniero social a cambio de no distribuir por Internet imágenes o vídeos comprometedores. En ocasiones dispone de dicha información comprometida pero en muchas ocasiones es mentira o es un montaje.

Para ello, los atacantes suelen infectar las cuentas con códigos maliciosos con el objetivo de que sean las propias víctimas las que les envíen el material incriminatorio.

Una vez que consiguen el material, es cuando amenazan a la víctima con hacerlo público. La gran mayoría de los afectados por este tipo de ataque son adolescentes o hombres adultos. Aquí puedes conocer qué es el ciberacoso y qué tipos existen. Si además estás interesado en aprender a evitar y gestionar el acoso como víctima, testigo o profesional, entra aquí.

![¿Qué es la Ingeniería Social? [Guía Práctica]](https://cdn.shopify.com/s/files/1/2642/0470/files/Que_es_la_Ingenieria_Social_Guia_Practica.png?v=1588181774)

Si trabajas habitualmente con ordenadores o internet, aquí te exponemos las claves para securizar tus dispositivos y navegar por internet de forma segura.

6 principios de la Ingeniería Social

La Ingeniería Social tiene algunos elementos básicos con los que un atacante juega para ganarse la confianza suficiente y engañar a la víctima.

Según Pablo F. Iglesias, consultor especializado en materia digital y ciberseguridad, existen 6 principios de la Ingeniería Social similares a los principios básicos de las ventas de Cialdini:

- RECIPROCIDAD: Cuando una persona nos ofrece algo, por lo general, solemos tender a ofrecerle también algo. Por el contrario, si esa persona no nos trata con respeto, estaremos más susceptibles a pagarle con la misma moneda. Así pues, la reciprocidad es un «instinto» social fácilmente manipulable.

- URGENCIA: Un clásico entre los clásicos. La mayoría de los ataques de Ingeniería Social consiguen que las personas piquen a través de la urgencia. A continuación, mencionamos algunos ejemplos: "¡Alguien ha accedido a tu cuenta bancaria, entra en el siguiente enlace para solucionarlo y proteger tu dinero!", "¡Esta oferta sólo durará durante los próximos cinco minutos!" o "Tu ordenador ha sido infectado, haz clic aquí para borrar el virus ahora".

- CONSISTENCIA: Si, en algún momento, hemos dado nuestra palabra, tendemos más a cumplir con ello que a no hacerlo. Un ejemplo de ataque de Ingeniería Social utilizando este principio es, por ejemplo, cuando un trabajador de una empresa pide a la víctima que realice determinadas tareas habituales. Empezando por pequeñas acciones y continuando por otras más delicadas. A pesar de que una de esas tareas pueda parecer rara, al haberse comprometido, la llevará a cabo junto al resto. De esta manera, el ingeniero social consigue manipular por consistencia.

- CONFIANZA: Nuestra desconfianza se reduce cuando el interlocutor con el que hablamos nos cae bien o está alineado con nuestros intereses o valores. Un ejemplo de ello lo podemos observar cuando los altos directivos o trabajadores con acceso a contenido o servicios confidenciales (gobierno, corporaciones, policías, militares…) son «seducidos» por perfiles que se ganan su confianza lo suficiente como para que tengan un descuido y puedan aprovecharse de él. A continuación, es cuando el ingeniero social los extorsiona si no cumplen sus exigencias. Cuando se da una componente sexual o amorosa se denomina sextorsion.

- AUTORIDAD: Cuando una persona en prácticas de una empresa pide las credenciales de acceso de un servicio, lo más probable es que sea vista con desconfianza. No obstante, si las mismas credenciales son pedidas por un Director/a, la situación cambia. De esta manera, la usurpación de identidad juega un papel clave, ya sea de forma real (robo del perfil digital del Director/a) o ficticia (clonado de perfiles o phishing).

- VALIDACIÓN SOCIAL: Si recibimos un correo electrónico en el que se nos pide hacer una determinada acción, la cual es extraña, lo más seguro es que nos pensemos si llevarla a cabo o no. Sin embargo, si en una misma conversación hay varios conocidos como, por ejemplo, compañeros de la misma empresa, y ninguno de ellos pone objeción alguna, lo más probable es que acatemos las normas, aun sin saber de dónde ni de quién provienen. Al ser las personas tan gregarias y en búsqueda permanente de la acción social, el sesgo de grupo es continuamente utilizado, también conocido como "presión grupal", especialmente en el ámbito de la política para conseguir movilizar el voto.

Si quieres saber más sobre los ataques de manipulación a nivel social mediante las fake news, aquí te explicamos el modus operandi y cómo puedes prevenirlos.

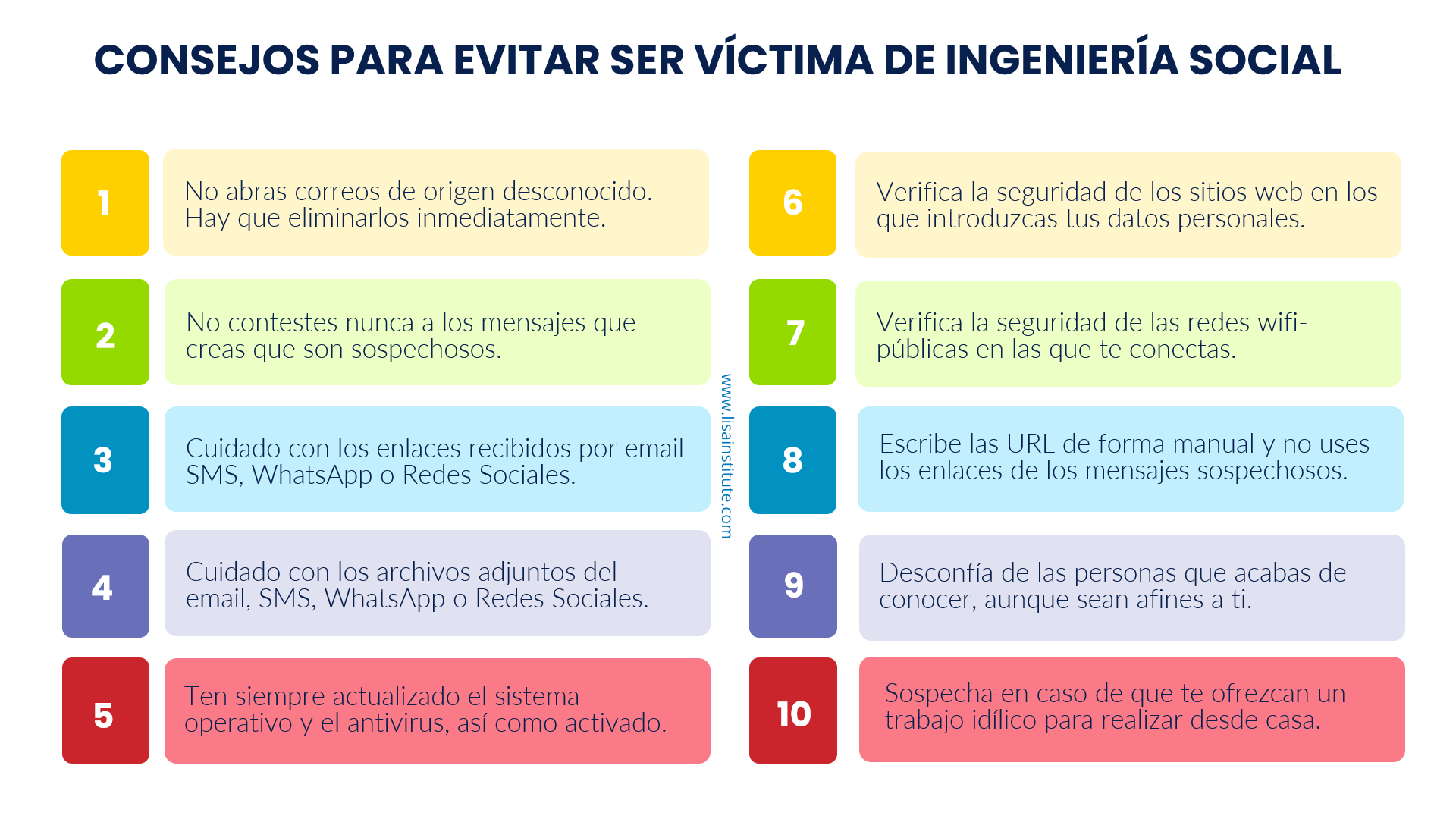

10 consejos para evitar ser víctimas de ataques de Ingeniería Social

Para evitar ser víctimas de un ataque de Ingeniería Social es importante llevar a cabo una serie de buenas prácticas, amén de concienciarnos y formarnos en materia de Inteligencia y Ciberseguridad.

Algunas de las medidas específicas que debemos tener en cuenta para prevenir ataques de Ingeniería Social son las siguientes:

- No abras correos electrónicos de origen desconocido o que no hayas solicitado. Es importante que nada más los recibas, los elimines directamente.

- No contestes nunca a los mensajes sospechosos ya sea por móvil o email.

- Toma medidas de precaución a la hora de seguir los enlaces que te han enviado a través del correo electrónico, SMS, WhatsApp o redes sociales, aunque sean de contactos conocidos.

- Ten cuidado cuando te descargues archivos adjuntos de correos, SMS, WhatsApp o en redes sociales, aunque sean de contactos conocidos.

- Ten siempre actualizado el sistema operativo y el antivirus, además de tenerlo siempre activo.

- Verifica siempre la seguridad de los sitios web en los que introduzcas tus datos personales y/o bancarios. Deben utilizar un certificado de seguridad y utilizar el protocolo HTTPS.

- Verifica la seguridad de las redes wifi-públicas a las que te conectas. Si dudas, es mejor que no compartas información confidencial ni introduzcas credenciales de usuario o contraseñas que puedan ser robadas.

- Escribe las URL de forma manual y no uses los enlaces de los mensajes sospechosos.

- Desconfía de las personas que acabas de conocer, aunque sean afines a ti, especialmente si te están informando de riesgos y oportunidades urgentes o de alto impacto.

- Sospecha en caso de que te ofrezcan un premio o trabajo idílico que sea rápido o fácil de conseguir. Como norma general, recuerda que todo en la vida cuesta tiempo y/o dinero.

5 aspectos que quizá no conocías de la Ingeniería Social

A continuación, mencionamos 5 aspectos que deberías conocer de la Ingeniería Social:

1. LA INGENIERÍA SOCIAL ES FÍSICA Y DIGITAL

Es un error pensar que la Ingeniería Social es un fenómeno nuevo o que solo se lleva a cabo en el mundo digital. Es más, lleva usándose en el mundo físico desde que tenemos uso de razón.

Existen muchos ejemplos de personas que se hicieron pasar por otras personas con el único objetivo de tener acceso a determinados lugares y robar secretos confidenciales, así como hurgar en las basuras ajenas y mirar por encima del hombro con el mismo fin. Es prácticamente innato a la condición humana y por tanto hay que saber prevenirlo de forma eficaz, especialmente a nivel personal y profesional.

2. LA CALIDAD DE LA INGENIERÍA SOCIAL ES MUY VARIABLE

La calidad de los ataques de Ingeniería Social varía ampliamente. Por poner un ejemplo, existen ingenieros sociales que envían correos electrónicos maliciosos que son idénticos a los originales enviados por las empresas que quieran suplantar.

Sin embargo, también existen otros que son extranjeros y no dominan el idioma utilizado por lo que las frases o argumentos de los correos son incoherentes y, por ende, la información es confusa, generando más sospechas. Es el ejemplo de la conocida como "Estafa nigeriana".

3. LOS PAÍSES TAMBIÉN USAN LA INGENIERÍA SOCIAL

En este punto, hablamos de un nivel mucho más elevado. Muchos países participan de manera activa en campañas de Ingeniería Social, o al menos las utilizan para llegar a realizar ataques mucho más sofisticados, conocidos como amenazas persistentes avanzadas (APT) en un contexto de desinformación institucional o Guerra Híbrida.

El concepto "APT" sugiere el uso de tecnología maliciosa sofisticada, aunque los ataques APT, en ocasiones, se basan en la Ingeniería Social con el objetivo de acceder a un sistema o red informática.

4. ES MUY POSIBLE QUE NO TE DES CUENTA DEL ATAQUE DE INGENIERÍA SOCIAL

Lo que más preocupa de los ataques de Ingeniería Social es que no existe una detección fácil ni inmediata, es decir, no hay ninguna alarma que indique que están atacando con la Ingeniería Social.

Por lo general, los atacantes suelen realizar el ataque, robar los datos y desaparecer. En ese caso, lo más probable es que nunca te enteres del acceso y del robo, cuya información pueden estar vendiéndose de forma ilícita en la Dark Web.

Por estos motivos, es muy importante realizar buenas prácticas y ser consciente de los peligros a los que las personas están expuestas, tanto en el mundo digital como en el físico. Para adquirir habilidades preventivas en este ámbito te recomendamos los cursos de inteligencia y ciberseguridad.

5. LA INGENIERÍA SOCIAL SE ENFOCA, FUNDAMENTALMENTE, EN LOS TRABAJADORES DE EMPRESAS E INSTITUCIONES PÚBLICAS

La Ingeniería Social es un fenómeno que puede afectar a cualquier persona. No obstante, los ingenieros sociales están utilizando más este tipo de ataques para perjudicar a las PYME, grandes empresas o instituciones públicas.

Un estudio de Symantec sobre las amenazas a la seguridad de Internet desveló que cada vez los cibercriminales atacan más al sector empresarial, porque es el más probable de monetizar.

Concretamente, cinco de cada seis organizaciones fueron objetivo de ataques cibernéticos. A partir de entonces, se comenzó a utilizar la Ingeniería Social para atacar específicamente a los mandos intermedios y altos ejecutivos.

Si quieres mejorar tus capacidades de navegación en Internet, la Deep Web o la Dark web, así como tus habilidades de OSINT (Inteligencia de Fuentes Abiertas) para investigar online, o de Ciberinteligencia para anticiparte a los riesgos y amenazas del ciberespacio, te recomendamos estos cursos de Inteligencia.

Así actúan los políticos y negacionista, piensan que somos idiotas

https://lnkd.in/dKnFmPUf

Técnicas dirigidas a inducir mediante el engaño y la manipulación errores humanos en la protección de la información, aprovechándolos para comprometer la seguridad de los sistemas informáticos.

Los ciberataques basados en la ingeniería social se duplicarán en de 2022

#ciberseguridad #Phising #Vishing #Whaling #Baiting

https://www.pandasecurity.com/es/mediacenter/mobile-news/ingenieria-social-2022/ #DrRamonReyesMD

El engaño de la inmigración ilegal en España/Europa, supuestos menores, en realidad son jovenes sanos en edad militar. ver video

Mundo Progre (Woke) Progresista. Agenda 2030

https://emssolutionsint.blogspot.com/2024/10/mundo-progre-woke-progresista-agenda.html

LA ANTISEMITA Greta Thunberg

https://emssolutionsint.blogspot.com/2024/10/la-antisemita-greta-thunberg.html

#AGENDA2030 | Extremadura pagará 347.305 euros a una empresa para que sacrifique el exceso de ciervos y jabalíes en Monfragüe, tras prohibir la caza en el 2020 https://emssolutionsint.blogspot.com/2024/07/agenda2030-extremadura-pagara-347305.html

impacto medio-ambiental de coches/carros/vehículos eléctricos https://emssolutionsint.blogspot.com/2024/06/impactanto-ambiental-de.html

¿Qué es la Ingeniería Social? by .lisainstitute https://emssolutionsint.blogspot.com/2020/12/que-es-la-ingenieria-social-by.html

Ingeniería social. Así nos manipulan https://emssolutionsint.blogspot.com/2021/01/ingenieria-social-asi-nos-manipulan.html

Estupidez agenda 2030. Empresa de cárnicos deja producir carne y cambia a una linea vegana 🥩 🍖 🍄🟫 🍅 https://emssolutionsint.blogspot.com/2024/09/estupidez-agenda-2030-empresa-de.html

Social Media Manipulation Report 2020. How Social Media companies are failing to combat inauthentic behaviour online by the NATO STRATEGIC COMMUNICATIONS CENTRE OF EXCELLENCE

https://emssolutionsint.blogspot.com/2020/12/social-media-manipulation-report-2020.html

DIEZ ESTRATEGIAS DE MANIPULACIÓN MEDIÁTICA* Sylvain Timsit (Noam Chomsky)

https://emssolutionsint.blogspot.com/2024/05/diez-estrategias-de-manipulacion.html

Pinterest

Twitter

Blog

Gracias a todos el Canal somos más de 1000 participantes en WhatsApp. Recordar este es un canal y sirve de enlace para entrar a los tres grupos; TACMED, TRAUMA y Científico. ahí es que se puede interactuar y publicar. Si le molestan las notificaciones, solo tiene que silenciarse y así se beneficia de la información y la puede revisar cuando usted así lo disponga sin el molesto sonido de dichas actualizaciones, Gracias a todos Dr. Ramon Reyes, MD Enlace al

Enlace a TACMED en WhatsApp https://chat.

Enlace a TRAUMA en WhatsApp https://chat.

Enlace a Científico https://chat.

TELEGRAM Emergencias https://t.me/+sF_-

TELEGRAM TACMED https://t.me/CIAMTO

https://emssolutionsint.blogspot.com/2024/10/mundo-progre-woke-progresista-agenda.html

LA ANTISEMITA Greta Thunberg

https://emssolutionsint.blogspot.com/2024/10/la-antisemita-greta-thunberg.html

#AGENDA2030 | Extremadura pagará 347.305 euros a una empresa para que sacrifique el exceso de ciervos y jabalíes en Monfragüe, tras prohibir la caza en el 2020 https://emssolutionsint.blogspot.com/2024/07/agenda2030-extremadura-pagara-347305.html

impacto medio-ambiental de coches/carros/vehículos eléctricos https://emssolutionsint.blogspot.com/2024/06/impactanto-ambiental-de.html

¿Qué es la Ingeniería Social? by .lisainstitute https://emssolutionsint.blogspot.com/2020/12/que-es-la-ingenieria-social-by.html

Ingeniería social. Así nos manipulan https://emssolutionsint.blogspot.com/2021/01/ingenieria-social-asi-nos-manipulan.html

Estupidez agenda 2030. Empresa de cárnicos deja producir carne y cambia a una linea vegana 🥩 🍖 🍄🟫 🍅 https://emssolutionsint.blogspot.com/2024/09/estupidez-agenda-2030-empresa-de.html

Social Media Manipulation Report 2020. How Social Media companies are failing to combat inauthentic behaviour online by the NATO STRATEGIC COMMUNICATIONS CENTRE OF EXCELLENCE

https://emssolutionsint.blogspot.com/2020/12/social-media-manipulation-report-2020.html

DIEZ ESTRATEGIAS DE MANIPULACIÓN MEDIÁTICA* Sylvain Timsit (Noam Chomsky)

https://emssolutionsint.blogspot.com/2024/05/diez-estrategias-de-manipulacion.html

No hay comentarios:

Publicar un comentario